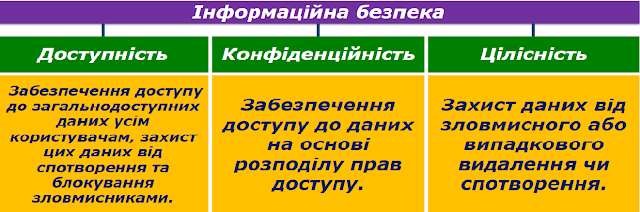

1)Поясніть темін "Інформаційна безпека" Інформаційна безпека — розділ інформатики, що вивчає закономірності забезпечення захисту інформаційних ресурсів фізичних осіб, підприємств, організацій, державних установ тощо від втрати, порушення функціонування, пошкодження, спотворення, несанкціонованого копіювання та використання. 2) Які основні складові має інформаційна безпека? 3)Класифікація загроз інформаційній безпеці. 4)Які дії характерні для шкідливих програм? 1) Знищення та спотворення даних 2)Отримання доступу до секретних і конфедеційних даних. 3)Пошкодження пристроїв інформаційної системи. 4)Отримання прав на виконання дій, що передбачені тільки для окремих керівних осіб. 5)Отримання доступу до здійснення фінансових операцій замість власників рахунків. 6)Отримання повного доступу до керування інформаційною системою. 5)На які види поділяються шкідливі програми за рівнем небезпечності дій? Які ді